Perspektivet - Februar 2024

Denne måneden har TietoEvry fått noen forklaringsproblemer etter å ha vært utsatt for et løsepengevirus. i-Soon trenger ny HR-avdeling, Lockbit ser etter IR støtte og jeg anbefaler en bok jeg ikke har lest.

Løsepengevirus rammer TietoEvry i Sverige

Det er ikke enkelt for meg å kritisere TietoEvry, vi jobber i samme bransje og man kan plutselig befinne seg i samme situasjon, aldri lurt å kaste steiner når man bor i et glasshus. Samtidig er det flere aspekter ved denne saken som er verdt å ta opp.

I helgen i uke 3 (19.1-21.1) [1] ble et datasenter til TietoEvry i Sverige rammet av løsepengevirus, i etterkant har det vist seg at løsepengegruppen Akira [2] sto bak angrepet. Angrepet rammet også et større antall kunder, også Moelven i Norge ble rammet [3]. Hardest rammet ble Tandvårds- och läkemedelsförmånsverket, de mistet 20 år med data i angrepet [4]. Vellingen kommune ble også hardt rammet der mange kritiske systemer ble slått ut og tilstanden til sikkerhetskopiene var ukjent. Et sykehus i Uppsala måtte over til pen, papir og faks [5].

Disse konsekvenser er "vanlige" under et løsepengevirusangrep, det som kanskje skille denne hendelsen har vært kommunikasjonen fra TietoEvry. Venke Bordal, leder for Tech-services hos TietoEvry, som først avfeide at angrepet skyldes en brist i sikkerhetsrutinene til TietoEvry [6], men som fortsatte med å antyde at kundene ikke hadde investert nok i cybersikkerhet.

Det gikk ikke langt tid før TietoEvry ledelsen måtte distansiere seg fra disse utallelsene og Venke Bordal måtte be om unnskyld for sine uttalelser [7].

Hvordan Bordal kunne påstå at angrepet ikke kunne skyldes en sikkerhetsbrist hos TietoEvry er for meg uforståelig. Når så mange kunder er påvirket og sikkerhetskopiene er tapt, så har det vært enten veldig enkelt for trusselaktøren å pivotere fra en kunde til TietoEvry sitt management nett, TietoEvry ble kompromittert eller en eventuell driftsleverandør av datasenter ble kompromittert. Uansett ender dette opp som TietoEvry sitt ansvar. Noe jeg tror de selv forstår da ledelsen ganske rask avstand fra Bordal sine uttalelser.

Denne hendelsen viser viktigheten av leverandøroppfølgning og at enhver organisasjon må sørge for at leveransen som de betaler for faktisk stemmer med de forventningene organisasjonen har (og at kontrakten spesifiserer disse forventningene).

[1] Attacken mot Tietoevry kan ta veckor att åtgärda - ComputerSweden

[2] Akira Ransomware: In-Depth Analysis, Detection, and Mitigation - SentinelOne

[3] Moelven påvirket av dataangep hos Tietoevry - Moelven

[4] 20 år av data borta – hackarna kom åt säkerhetskopior - Dagens Nyheter (paywall)

[5] # Cyberattacken tvingade sjukhuset att övergå till fax - Dagens Nyheter (paywall)

[6] Tietoevry efter attacken: Inga brister i vår it-säkerhet - Dagens Nyheter (paywall)

[7] Tietoevry-chef: Jag vill be om ursäkt - NyTeknik

i-Soon (上海安洵)

Det har vært skrevet relativt mye om i-Soon saken. Det har ikke vært ukjent at kinesiske myndigheter har outsourcet en del av sine cyberoperasjoner til private selskaper. I så måte er ikke i-Soon unikt, og informasjonen som har blitt lekket har ikke vært sensasjonelt. Informasjonen har derimot gitt mer kontekst til enkelte kampanjer når sikkerhetsselskaper kunne knytte informasjonen de satt på med det som ble lekket. Jeg tror at det vi har fått mest innsikt i har vært den menneskelige faktoren, fordi lekkasjene har gitt oss innsikt i hvordan den interne organisasjonen fungerer og hvor misfornøyd enkelte ansatte er. Det er vanskelig for mange å se for seg at en trusselaktør vil også være en vanlig arbeidsplass, der folk mistrives eller må ha lønnssamtaler.

«Føler du har gjort nok for å støtte landet vårt og fremme våre ærede ledere sine visjoner? Og har du husket å fylle ut 'Best Place to Spy' undersøkelsen? Vi ønsker å slå APT41 i år»

Stor lekkasje: Knytter tek-selskap til kinesisk etterretning - NRK.

Data From Chinese Security Services Company i-Soon Linked to Previous Chinese APT Campaigns - Unit42.

Lessons from the iSOON Leaks - Bushidotoken.

Earth Lusca Uses Geopolitical Lure to Target Taiwan Before Elections - Trendmicro.

I-SOON Leak Analysis using Python and Generative AI - Thomas Roccia.

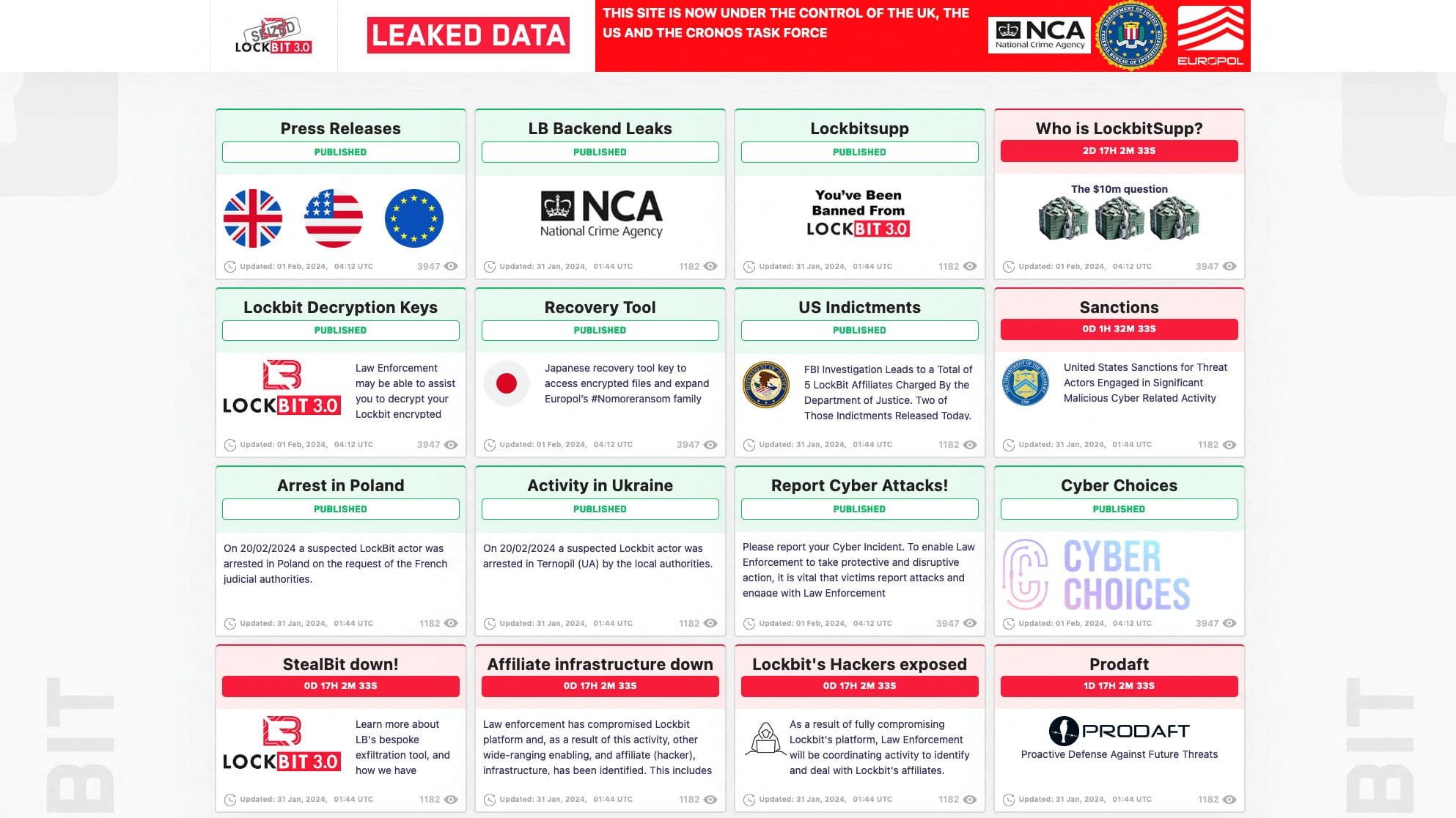

Lockbit

Lockbit fikk en smackdown av myndighetene og det var ren glede for oss.

Denne smackdown betyr ikke at alle involverte er borte vekk, arrestert eller "savnet" og jeg tror ikke det heller betyr at de involverte vil inn på det smale sti. De vil finne nye veier tilbake til sine kriminelle-miljøer, men enn så lenge kan vi nyte en liten seier.

Feds Seize LockBit Ransomware Websites, Offer Decryption Tools, Troll Affiliates - KrebsonSecurity

Law enforcement disrupt world’s biggest ransomware operation - Europol

Anbefalt nyhetsbrev

CTO at NCSC - Cyber Defence Analysis

A weekly newsletter by the CTO of the UK's National Cyber Security Centre

Ollie Whitehouse, som er CTO i NCSC-UK, publiserer et ukentlig nyhetsbrev som oppsummerer interessante og leseverdige saker fra den siste uken.

Anbefalt lesing

A former Gizmodo writer changed his name to ‘Slackbot’ and stayed undetected for months - The Verge

En Gizmodo ansatt endret sitt brukernavn til "S1ackbot" og navnet sitt til "Slackbot". Gizmodo brukte flere måneder på å oppdage det. Han sendte også meldinger til andre ansatte og latet som om han var den interne Slack-boten "Slackbot". Kort påminnelse om å 1) Slack lar andre bruke "Slackbot" som navn 2) ha gode off-boarding rutiner.

https://bsky.app/profile/catturd2.bsky.social/post/3km2c2ji34s25

https://www.theverge.com/2024/2/23/24081249/slack-slackbot-gizmodo-tom-mckay

Uh oh it's Magic - inkdroid

Fin artikkel om "magika", Google sitt verktøy for å identifisere filtyper (som skal benytte KI), og hvordan den er i bruk. Han setter det også opp mot verktøyet "siegfried".

TL;DR : "magika" er god på typiske filer man sender som vedlegg.

https://inkdroid.org/2024/02/21/magic/

Hvordan sette opp en kopi av KI i Randabergskolen - KI i Randabergskolen

Enten vi liker det eller ikke, enten vi synes at KI vil hjelpe elevene eller hemme de, så kan vi ikke benekte på at KI benyttes av elevene. Det er fint å se hvordan skolen, med få midler, forsøker å innlemme dette i hverdagen. Og ikke minst, en fin veiledning på hvordan man kan sette dette opp hjemme for ungene.

https://ai.randabergskolen.no/hvordan-sette-opp-en-kopi-av-ki-i-randabergskolen/

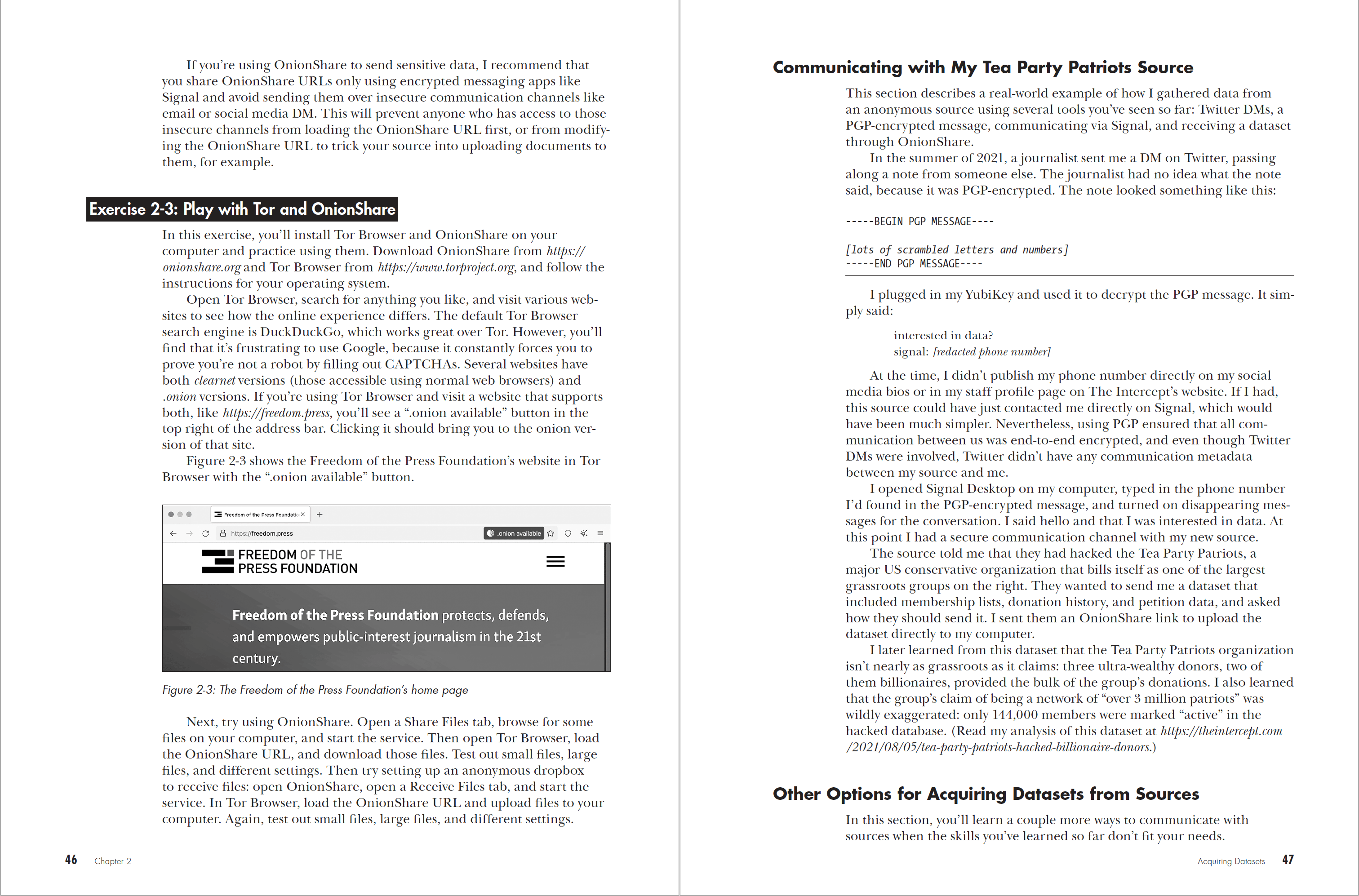

Anbefalt bok: Hacks, Leaks, and Revelations av Micah Lee

The Art of Analyzing Hacked and Leaked Data.

Jeg vil starte med å si at jeg har ikke lest boken. Men har fått sett gjennom den og lest litt av boken i den tilgjengelige preview. Dette er mer en fagbok og forklarer hvordan en journalist jobber med å analysere større datamengder. For de som jobber innen cybersikkerhet vil nok den tekniske delen være enkelt, men jeg tror boken har mye å lære vekk når det gjelder metodikk. For en journalist er denne boken et must.

https://nostarch.com/hacks-leaks-and-revelations.

Verktøy

Keycheck

Et genialt nettsted som lar deg slå opp hurtigtaster for forskjellige programmer og operativsystemer.

Cloudflare URL Scanner.

Cloudflare har en egen URL skanner og den er gratis. Gir mye informasjon og kan kan få API-tilgang.