Perspektivet - Mars 2024

Verden unngår en massiv kompromittering takket være en nysgjerrig utvikler. Posten Bring fikk uventet besøk fra Kina, og jeg har lest en bok i påsken. Samt at 5h3llcast gjengen har endelig spilt inn en ny episode av podcasten.

Posten Bring

Posten holdt et foredrag under Nasjonal sikkerhetsmyndighets (NSM) årlige konferanse der de snakket om hvordan de hadde blitt kompromittert av en avansert trusselaktør. Posten gikk så langt som å nevne at det var snakk om APT41 (Red Kelpie, Barium). Angriperen hadde benyttet en sårbarhet i utdatert applikasjon for å få fotfeste i nettverket.

For de som ikke vet, er APT41 en trusselaktør som gjennomfører både finansielt- og spionasje motiverte angrep. Spionasje oppdragene skal (angivelig) være på vegne at den kinesiske stat.

Posten fortalte hvordan denne de hadde fulgt angriperen i fire uker før de var sikre på at de kunne kaste dem ut permanent. Og at angriperen ikke hadde gitt seg etter at de ble kastet ut.

For meg er dette en spennende sak og jeg liker at Posten er åpent, i den grad de kan være det, om angrepet. Selv om jeg tror få store norske organisasjoner fortsatt tror på at de ikke er et mål, er dette en god påminnese til alle om at Kina (i dette tilfelle) er villig til å bruke mye ressurser for å få tak i den informasjonen som vil fremme deres interesser.

Saken har ikke fått så mye media oppmerksomhet som jeg kanskje hadde ønsket. Digi gjorde noen forsøk og NRK skrev en notis, men lite har blitt skrevet om dette. Samtidig så skjønner jeg at det kan være for abstrakt for veldig mange.

https://www.nrk.no/nyheter/fire-uker-langt-hackerangrep-mot-posten-i-fjor-host-1.16802833

XZ hvaforno'?

xz-biblioteket er en programvarepakke som benyttes til å pakke og pakke ut filer. SSH-serveren, som er ekstremt mye brukt og er den vanligste eksponerte tjenesten mot internett, i veldig mange Linux distribusjoner benytter xz-biblioteket. Jeg visste ikke noe om relasjonen mellom SSH og xz-biblioteket før jeg begynte å lese om denne bakdøren.

Jeg var på ferie i Hardanger og leste om hvordan NSA, andre e-tjenester og private selskaper utnyttet sårbarheter i programvare til å lage sine egne bakdører når jeg så at det ble postet om xz-sårbarherten i Norsec Discord-serveren. Men siden jeg var på ferie og det var en god bok, overså jeg det. Senere oppdaget jeg at det hadde kommet flere lenker til artikler om sårbarheten.

Og fort ble dette årets påskekrim.

Trusselaktøren (TA) brukte over to år på å introdusere en bakdør i xz-biblioteket, en bakdør som potensielt ville ha gitt tilgang til ekstremt mange servere. Analysen av bakdøren og hvordan TA introduserte bakdøren viser ikke bare en veldig god forståelse av Linux, men også en veldig sofistikert TA.

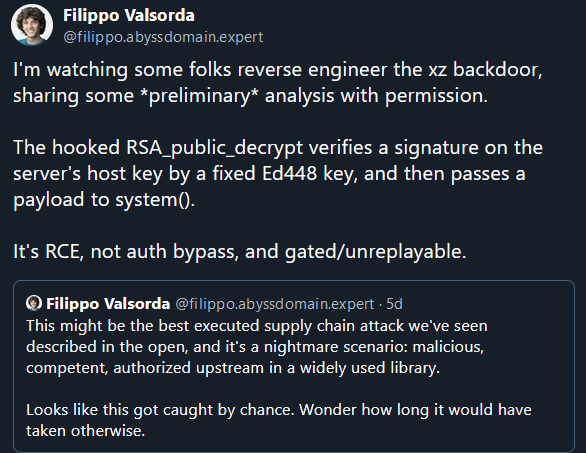

Filippo Valsorda har en tråd på Bluesky med en gjennomgang av bakdøren.

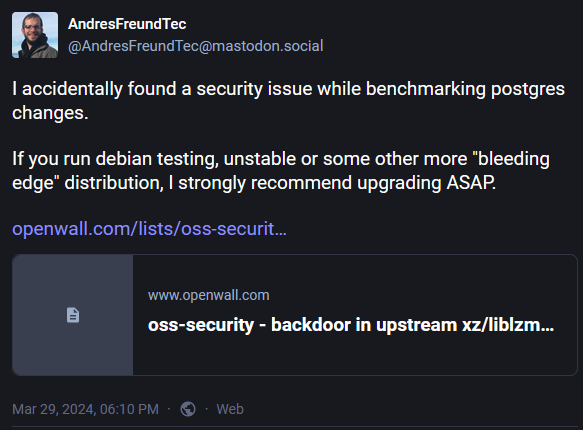

Bakdøren ble oppdaget av en database-utvikler hos Microsoft, Andres Freund, som ved en ren tilfeldighet la merke til at cpu-bruken økte mer enn det den skulle og bestemte seg for å undersøke.

Bakdøren hadde funnet sin vei til flere testversjoner av Linux og TA hadde begynt å sende ut forespørsler slikt at den oppdaterte versjonen xz-biblioteket med bakdøren skulle bli innlemmet i produksjonsversjoner av Linux.

Ville Linux / åpent-kildekode miljøene oppdaget bakdøren i tide? Vanskelig å si, sannsynligvis med tid og stunder. Uansett er dette utført av en avansert og sofistikert TA, som hadde ressursene til å gjennomføre denne operasjonen. Som, for meg, betyr en nasjonstat. Risky Business podcasten (som for øvrig har intervjuet Andres Freund) mener at dette likner på arbeid utført av Russerne tidligere, jeg trodde i starten at dette måtte være Kina eller USA. Men jeg er ikke sikkert lenger, hvem det var er kanskje ikke like viktig som «har det skjedd hos andre åpent-kildekode prosjekter?»

Jeg tror også grunnet kompleksiteten i denne bakdøren og hvordan den relateres til Linux må se frem til en god del oppsummeringer og skriverier de neste ukene. Noe av det vil være innsiktsfull og noe vil være boss (søppel). Kevin Beaumont har for eksempel skrevet et innlegg om bakdøren, men Morten Linderud (tidligere utvikler i Arch Linux, nå hos NRK) påpeker feil i deler av argumentasjonen.

FAQ on the xz-utils backdoor thesamesam

Everything I Know About the XZ Backdoor - Evan Boehs

Anbefalt nyhetsbrev

Ingen denne måneden

Anbefalt bok

This Is How They Tell Me the World Ends - Nicole Perlroth

Jeg fikk denne boken anbefalt av en kollega og den har ikke skuffet. En spennende bok som tar for seg våpenkappløpet i cyberverdenen. Hvordan sårbarheter ble til våpen som nasjonstater kunne bruke uten særlige konsekvenser og hvordan det har påvirket oss. Jeg leste boken over påsken og leste den da jeg fikk høre om xz bakdøren. Boken ble plutselig veldig virkelig og relevant.

Du kan bestille boken fra en bokhandel, men den er også tilgjengelig fra biblioteket (jeg lånte den derfra, igjen et tips fra min kollega Martin).

Du kan lese mer om boken hos Wikipedia

Anbefalt lesing

Demystifying how GPT works: From Architecture to...Excel!?!

For noen år tilbake var GPT-2 var OpenAI bekymret for lanseringen av GPT-2, de trodde den kom til å misbrukes i stor skala. Nå kan du kjøre den i Excel.

Anbefalt podcast

5h3llcast - 0x3e: Avansert forhold til

Gjengen er tilbake fra dvale og har spilt inn en ny episode av podcasten. Det er få norske podcaster om cybersikkerhet, men denne er verdt å få med seg, spesielt om du liker diskusjoner som sporer av.

Verktøy

Ingen denne måneden